どんどんと手口が巧妙化していくサイバー攻撃から、

自社の情報を守れるかは、企業の未来に直結する重要なものです。

当サイトは成長を続ける企業に向けて、サイバーセキュリティーのリスク対策について、専門家であるホワイトハッカーの見解をもとに解説・

アドバイスをしています。

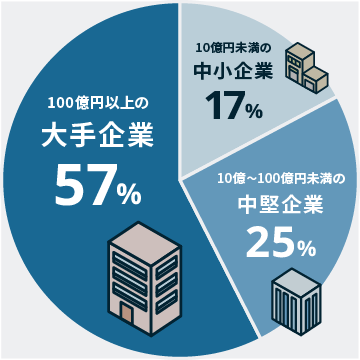

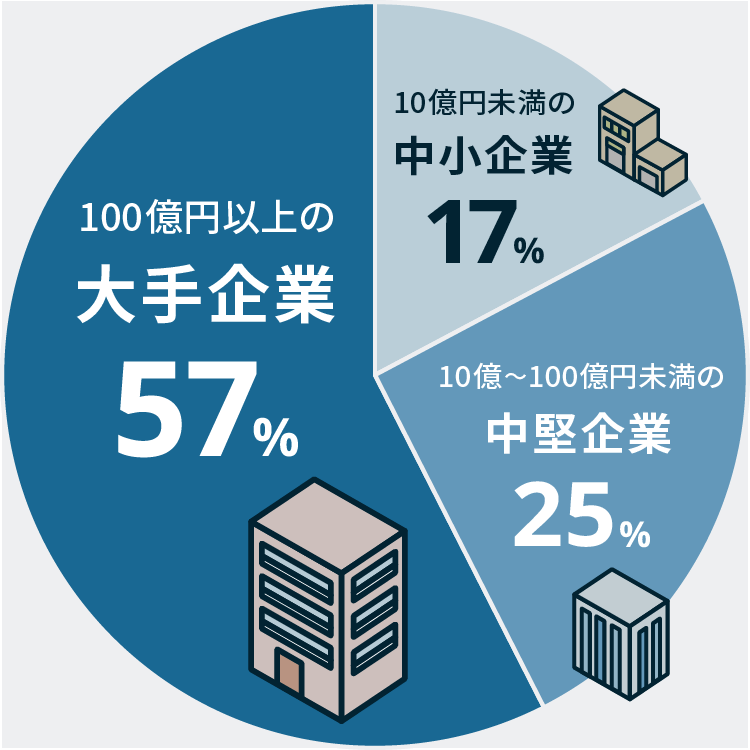

参照元:【PDF】2022年3月15日帝国データバンク

https://www.tdb.co.jp/report/watching/press/pdf/p220306.pdf

参照元:【PDF】2022年3月15日帝国データバンク

https://www.tdb.co.jp/report/watching/press/pdf/p220306.pdf

サイバーセキュリティとは、デジタル化された情報の漏洩や改ざんを防ぐため、データやネットワーク・コンピュータなどのデジタル環境を、サイバー攻撃やその他の脅威から守ることを指します。

企業の資産である「情報」は、常に外部もしくな内部からのリスクにさらされています。まずは自社の情報や財産が晒されているサイバーセキュリティのリスクを見ていきましょう。

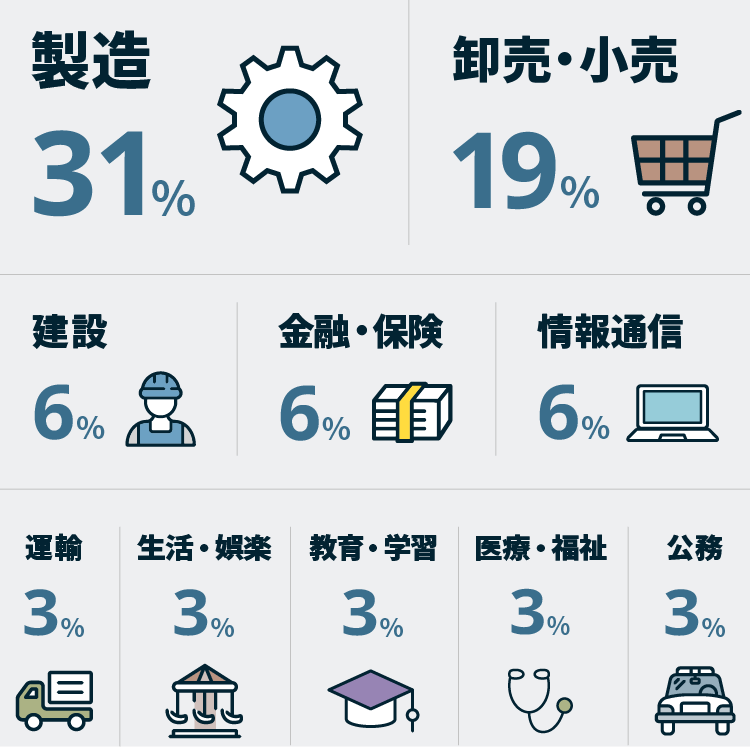

標的型攻撃メールとは、対象の組織から重要な情報を盗むことなどを目的として、組織の担当者が業務に関係するメールだと信じて開封してしまうように巧妙に作り込まれたウイルス付きのメールのことです。

2023年3月29日、IPAが発表した「情報セキュリティ10大脅威2023」では、「組織」の10大脅威の部門で「標的型攻撃による機密情報の窃取」が3位になっています。

日本年金機構は2015年6月、複数の端末がウイルスに感染し、約125万件の個人情報が漏洩していたことを発表しました。

複数回に分けて添付ファイル付きのメールが送られ、受け取った職員が開封したことが感染の原因。結果として125万件の個人情報が漏洩しました。発生したのが個人情報を管理する国の機関であったことから大規模な情報漏洩事件に発展することになりました。

引用元:IPA情報セキュリティ白書2016 P.6[PDF] https://www.ipa.go.jp/files/000053658.pdf

標的型メール攻撃に対して、社員教育や研修は重要です。社員はセキュリティポリシーやフィッシング詐欺の認識方法、マルウェアの感染リスクに関するトピックを学ぶことが大切です。

また、実践的な訓練やシミュレーションを行うことで、実際のシナリオに対する社員の認識や対応能力を向上させることができます。

これによって、標的型メールからの保護を強化し、個人情報の漏洩やマルウェア感染などのリスクを最小限に抑えることができます。社員教育や研修は、セキュリティリスクからの保護とビジネスのスムーズな運営に不可欠な要素です。

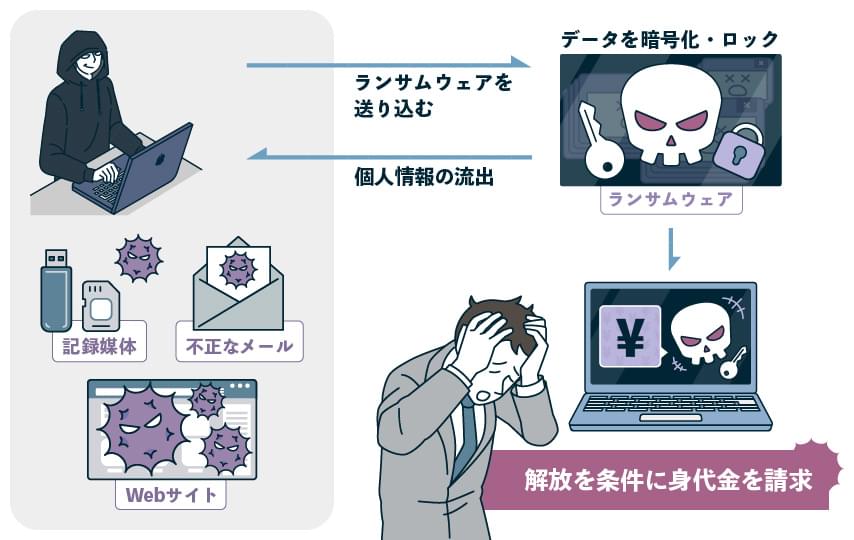

身代金要求型不正プログラムとも呼ばれるランサムウェアは、パソコンなどのファイルを暗号化したりロックすることで使用不能にし、復号化やロック解除と引き換えに身代金(Ransom)を要求してきます。ランサムウェアはメールで送られてくる以外に不正に改ざんされた偽サイトにも存在し、アクセスするだけで感染してしまいます。

2022年2月、トヨタ自動車の一次取引先である小島プレス工業がサイバー攻撃により社内サーバに障害が発生しました。リモート接続機器からネットワークに侵入し、身代金を要求するランサムウェアによるもので、サーバやパソコン端末の一部のデータが暗号化。この影響でトヨタは国内全14工場28ラインを停止する事態となりました。

参照元:ツギノジダイ[朝日新聞社2022.04.05] https://smbiz.asahi.com/article/14589378

まず被害の予防として、社員全員に「提供元が不明なソフトウェアを実行しない」「ランサムウェアの脅威、手口について認識する」といった指導をすることが必要不可欠です。

また、被害を受けた後の対応も考えるべき必要があります。組織の方針に従い各所(上司、CSIRT、関係組織、公的機関等)へ報告・相談するようにしましょう。また、そのためには、組織の方針、報告部署等を共有しておきましょう。

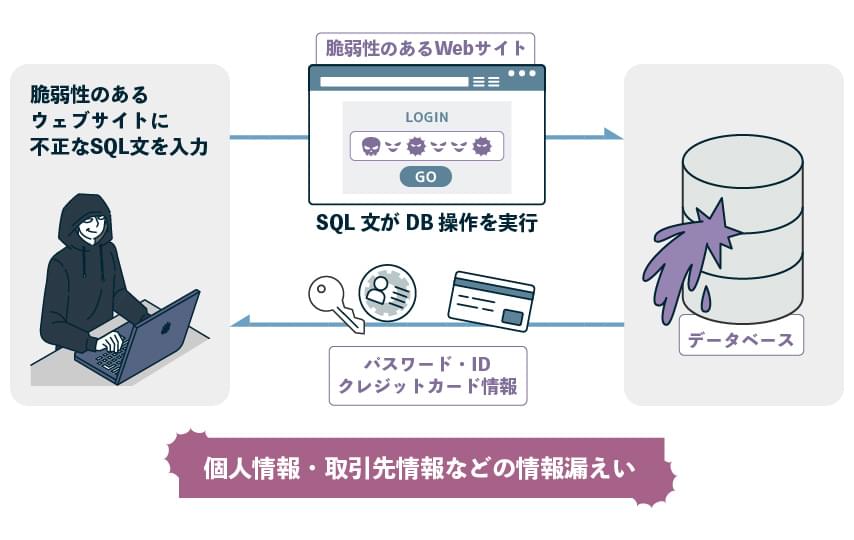

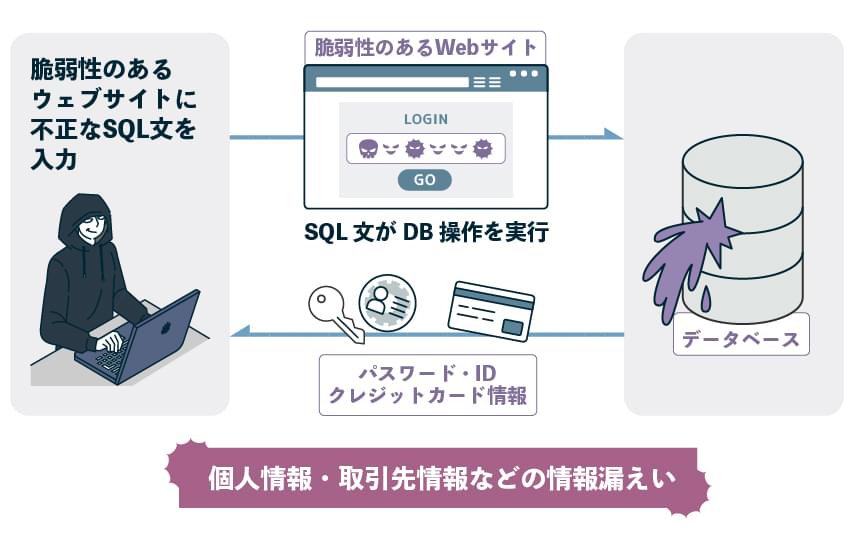

SQLインジェクションとは、データベースと連携するWebアプリケーションの脆弱性を悪用するタイプのサイバー攻撃です。本来の意図とは異なるSQL文(データベースを操作する言語)が作成され、データベースを不正に操作されるサイバー攻撃のことを言います。インジェクションとは“注入”という意味ですが、攻撃者は特殊な文字列を入力することであり得ない動作をさせてしまいます。SQLインジェクション攻撃によりデータベース操作が可能になると、適切な処理が行えなくなり、情報漏えいやデータ改ざんなどの被害につながります。

クレジットカード決済代行会社である株式会社メタップスペイメントは、2022年2月に不正アクセスで最大約46万件のクレジットカード情報を漏洩させた可能性があると発表。これを受けて、経済産業省は同社に対しての割賦販売法に基づく改善命令を出しています。サイバー攻撃の被害者である企業に対して行政処分を下すのは異例の措置です。

直接の原因はセキュリティー対策の不備ですが、第三者委員会の調査によりシステムの脆弱性診断の結果を改ざんして監査機関に提出していたことが発覚。社会的信頼を大きく落とすことになりました。

参照元:日経クロステック(https://xtech.nikkei.com/atcl/nxt/column/18/00989/083100096/)

SQLインジェクションの脆弱性が発生する原因は、攻撃者の入力した値がSQLクエリとして特別な意味をもってしまうことにあります。Webアプリケーションからデータベースへの問合せを行う機能では、利用者の入力した値がSQLクエリとして利用される場合があります。このSQLクエリを壊さずに命令を追加する方法を探るには、Webアプリケーションの実装によって様々な方法があるため、脆弱性診断には専門的な技術が必要となります。

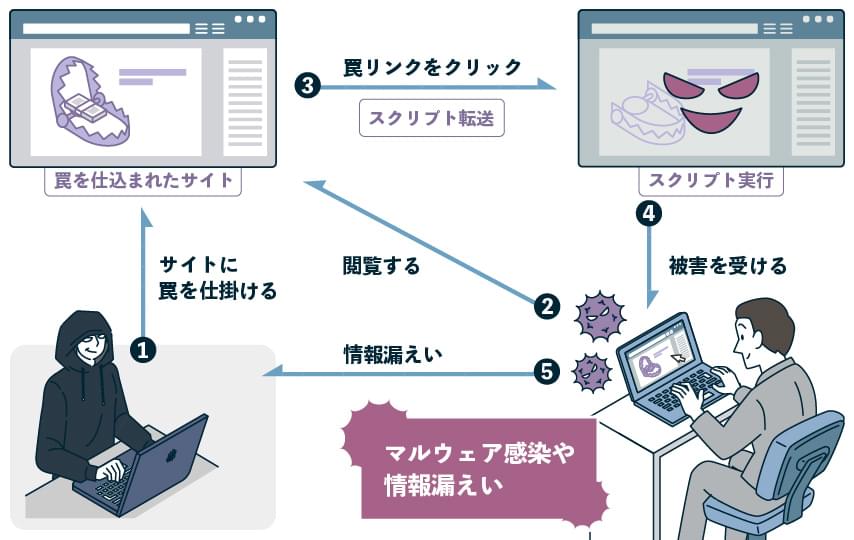

クロスサイトスクリプティング(XSS)とは、Webサイトの脆弱性を悪用したサイバー攻撃の一つです。攻撃者は掲示板などWebサイトの訪問者に入力を許すページに罠を仕掛け、悪質なサイトへ誘導。そのサイトを閲覧すると悪意のあるコードが実行され、サイトを訪れたユーザーの個人情報を盗んだり、マルウェア感染させたりします。

IPAによれば2020年のウェブサイトの脆弱性の種類別届出状況でクロスサイトスクリプティングの割合が58%を占めています。

参照元:【PDF】IPAソフトウェア等の脆弱性関連情報に関する届出状況p.15(https://www.ipa.go.jp/files/000086442.pdf)

2015年米PayPalのWebサイトのXSS脆弱性の修正を行いました。このXSS脆弱性を突くフィッシング目的の偽メールが拡散されたことで明らかになり、英サイバー犯罪対策会社により指摘されたことがきっかけです。この脆弱性については2年前に第三者によって報告されていましたが適切な対応が行われなかった可能性があります。

参照元:日経XTECHhttps://xtech.nikkei.com/it/article/USNEWS/20060721/243976/

一般的にクロスサイトスクリプティングはプログラムの実行方法によって、反射型XSS、持続型XSS、DOM Based XSSの3つに分類されます。基本的な診断方法の一つとして、リクエストパラメータがレスポンスのどこにどう反映されるかを見ていきます。ただし、クロスサイトスクリプティングの分類やWebアプリケーションの作りによって柔軟な診断が求められるため、脆弱性診断員は専門的な技術を駆使して診断します。

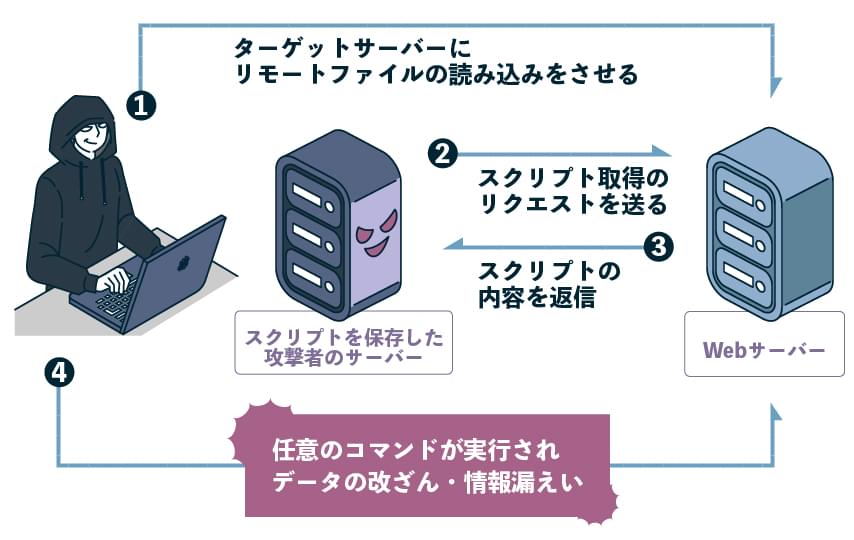

ファイルインクルードとは、プログラムの中で別ファイルを参照(ファイルインクルード)している場合、攻撃者が意図的にファイル名を修正し、別ファイルを読み込ませることで不正な処理をさせることを言います。システムが外部のファイルを読み込む場合はリモートファイルインクルード、システム内のファイルを読み込む場合はローカルファイルインクルードと呼びます。

これにより機密情報の流出やWebアプリケーションの改ざん、他のサーバー攻撃と組み合わせてシステムを乗っ取るといったことが起きます。

リモートファイルインクルードはWebアプリケーションへの攻撃でよく使用される4つの手法の中に入りますが、ファイルインクルード攻撃に関する具体的な被害事例は見つかりませんでした。これは他のサイバー攻撃と組み合わせて行われることがあり、サイバー攻撃の報告に占める割合は他よりも小さいことが考えられます。

プログラム上で他のファイルを読み込むこと自体は不正処理ではありません。むしろよく行われることなのですが、問題はインクルードされるファイル名が外部から指定できることと、インクルードしてもよいファイル名か否かのバリデーションチェックが行われていないことにあります。

Webサーバでファイルを開く場合はディレクトリは固定する、アクセス権を適切に設定するなど対策方法はあります。ファイルインクルード攻撃は他のサイバー攻撃と同様にシステムの脆弱性を悪用するものですので対策を怠れば被害は発生します。

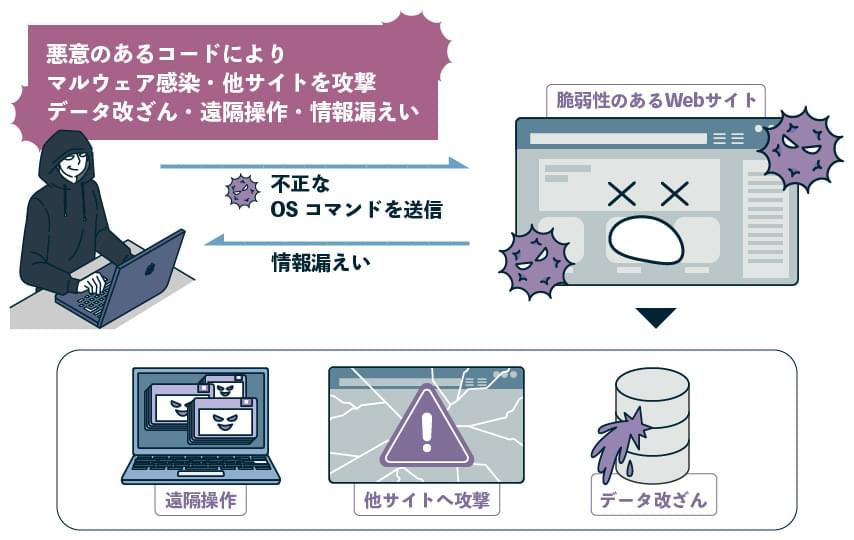

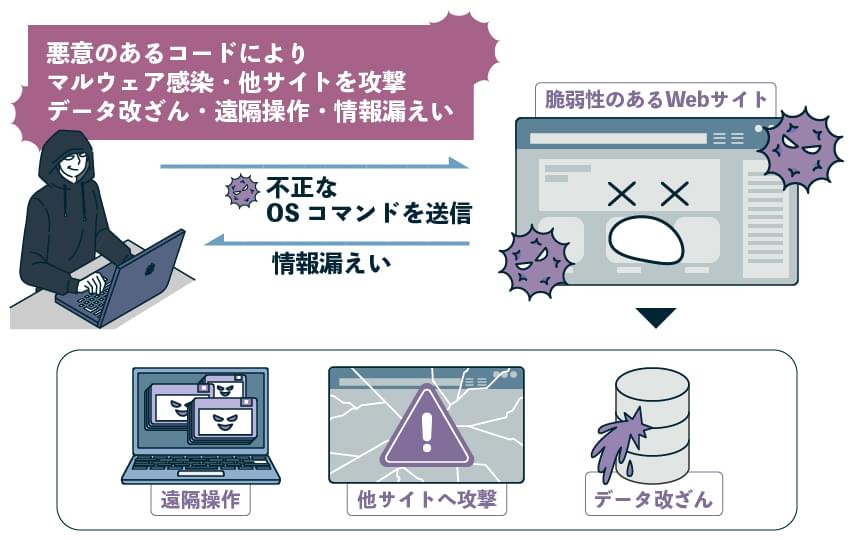

攻撃者が脆弱性のあるWebアプリケーションなどを通して、不正なOSへのコマンドを送信することで、PCやサーバを不正操作するサイバー攻撃のことをOSコマンドインジェクションと言います。ユーザーからのデータや数値入力にプログラムに与えるパラメータを紛れ込ませ、OSに対する誤った命令を行う仕組みになっています。

コマンドによってサーバーに不正な処理を行わせることができるので、発生する脅威・被害もさまざま。サーバ内ファイルの閲覧や改ざん、OSのシャットダウンやユーザーアカウント変更、ウイルス・ワームなどの不正プログラムをダウンロードしたり…などが想定されます。

日本テレビは2016年4月、自社ホームページに不正アクセスがあり個人情報が流出した可能性があることを発表。対象となったのは応募フォームなどから投稿された情報で、氏名・住所・電話番号・メールアドレスなどを含む約43万件です。調査の結果、原因はソフトウェアの脆弱性を突いたOSコマンドインジェクションと判明しました。

参照元:日本テレビHPhttps://www.ntv.co.jp/info/pressrelease/index20160421.html

OSコマンドインジェクションの脆弱性を検出するには、入力処理がアプリケーション内部でコマンドの一部として実行されることがないかを確認する必要があります。アプリケーションのパラメータへOSコマンドを追加して悪意ある操作に結び付かないかを確認します。

攻撃者が任意のコマンドを実行できる場合、組織内外に甚大な被害を及ぼす危険性があるため、OSコマンドインジェクションの脆弱性を診断することは非常に重要です。

サイバー攻撃の手法の一つで、通常はアクセスを許可していない非公開のファイルやディレクトリ情報を取得し、不正アクセスを行うことをディレクトリトラバーサルと言います。トラバーサルとは「横断する」という意味で、ディレクトリ階層を移動するようなパスをプログラムに与えることで非公開ファイルを呼び出し、不正処理を行います。

攻撃者は複数のパターンで試行を繰り返すことでディレクトリを横断し、パスワードや個人情報が入ったファイルなどを探り当てます。それにより情報漏洩やアカウントのなりすまし、データの改ざんといった被害を受けることになります。

コンピュータソフトウェア著作権協会(ACCS)は2003年11月12日、Webサイトから1184件の個人情報が漏洩したことを発表。第三者から抜き取られた個人情報の添付ファイルとともに、サイト内にプログラムのテンプレート表示に脆弱性が存在すると指摘があり発覚。その後、不正アクセスしたとして大学研究員が逮捕されています。

参照元:Yahooニュース20200112https://news.yahoo.co.jp/byline/ohmototakashi/20200112-00158536

ディレクトリトラバーサルの脆弱性診断は、ファイル名やディレクトリと思われる値を指定しているパラメータを特定することから始まります。パラメータが特定出来たら、相対パス表記でOSの設定ファイルなど、存在していることがわかっているファイルにアプローチしていき、設定ファイルに存在する文字列を検索して判断します。Webアプリケーションの実装によって柔軟な診断が求められるため、脆弱性診断は専門的な技術が必要となります。

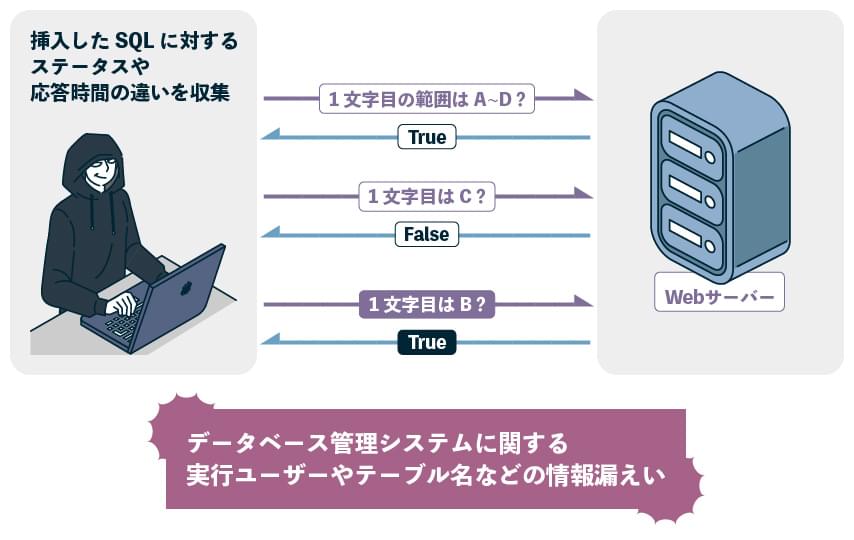

攻撃者がサーバーにデータを送信し、そのレスポンスや挙動の違いからWebアプリケーションの構造を探る攻撃です。最終的にデータベースの管理に関わる情報を盗み出しますが、通常のSQLインジェクションのように入力フォームは使わずに、攻撃者に直接データが送信されないためブラインドSQLインジェクションと呼ばれます。

脆弱性を突かれて攻撃用のSQL文(データベースを操作する言語)を実行されると、情報漏えいやデータ改ざんなどの被害を受けることになります。

2009年11月23日、ルーマニア人研究者がブラインドSQLインジェクション攻撃によりシマンテック社サーバに侵入し、データベースから顧客情報を盗み出すのに成功したと発表。シマンテック社側もSQLインジェクションに対する脆弱性があり同社の日本・韓国向けユーザーサポートのサイトで被害を受けたことを認めました。

参照元:ZDNET Japan https://japan.zdnet.com/article/20404186/

ブラインドSQLインジェクションの対策として、脆弱性診断でWebアプリケーションでSQL文が発行される箇所を特定します。そこへ、SQL構文として真偽によって結果が分かれる値や、応答時間が変化する値などを送信することで、応答の違いの有無を確認します。データベースやSQLについての高い知識が求められるため、経験豊富な脆弱性診断員による診断は非常に重要です。

以上のように、代表的なサイバー攻撃(サイバーセキュリティのリスク)の対策には、自社サイトやアプリケーションの脆弱性診断か、社員のセキュリティ対策の知識・経験値を底上げする社員研修、どちらかを実行する必要があります。

ただし、日々変化を続けるサイバー攻撃に対処するには、常に新しい知識を取り入れ、柔軟に対応できる専門的な知識が必要不可欠です。社内SE部署に依頼するだけではなく、まずは専門知識を持った企業を頼るのが正解だと言えます。

ホワイトハッカーとは、コンピュータやネットワークに関する高度や知識や技術を持つ者の中でも、その知識と技術を善良な目的に使う人を指します。

特に、サイバー攻撃に対する防衛やセキュリティ対策に関連したミッションに携わるホワイトハッカーは、セキュリティ対策企業内で実際の攻撃を想定した診断・対策をするなど、重要な位置にあります。

サイバー攻撃対策における専門家であるホワイトハッカーに、対策のポイントを解説してもらいます。

当ページの監修協力であるホワイトハッカーが所属する株式会社アルファネット。事務機器用品・LED照明・オフィス雑貨を中心とするカタログ通販サービス&サポート事業「たのめーる」が知られる大塚商会のグループ企業です。

大塚商会はコンピュータ・ネットワーク関連のシステムインテグレーション事業や、コンピュータ機器の保守、アウトソーシングのサービスも中核にしており、その中でアルファネットはサイバーセキュリティ対策の専門グループ企業として活躍しています。

巨大なデータベース・ネットワークを日々守り続けているのは、ホワイトハッカーの主導による正確な診断と、ツールによる包括的な診断によるもの。大塚商会のグループ企業や顧客を中心に、そのサービスを提供してきました。

またメール訓練など、社員育成の提供にも力を入れています。

ペネトレーションテスト(Webアプリケーション侵入試験)/標的型メール訓練サービス/情報セキュリティ教育/CSIRT構築/クラウド型WAFサービス/セキュリティ診断サービス/ランサムウェア対策調査サービス

WebサイトやWebアプリケーションを持つ企業なら、どんな企業であっても脆弱性診断を受ける必要がありますが、特に専門的な脆弱性診断を1年以上おこなっていない企業は、今すぐに実施すべきです。

システムはバージョンアップしますが、そこに新たな脆弱性が見つかると攻撃者のターゲットになります。サーバーやシステム側は脆弱性を修正するプログラムを作成したり、バージョンアップを行うことになります。

いたちごっこの状況ですが、だからといって何もしないと攻撃者のやりたい放題になります。攻撃から守るためには、まず相手を知ること。どのような攻撃の種類があるのか理解し、その上で自社の対策方法の検討を行うことが重要です。

いままで専門的なサイバーセキュリティリスクの研修を行ったことがない、外部企業の指導を受けたことがない企業は、一度実施を検討すべきです。

日本ネットワークセキュリティ協会の情報セキュリティインシデントに関する調査結果(2018年)によると情報漏洩の原因は「紛失・置き忘れ」26.2%、「誤操作」24.6%、「不正アクセス」20.3%が上位を占めます。

サイバー攻撃のリスクが注目される中で、意外にも人為的ミスを原因とするものだけで半数を超えています。逆に考えれば、セキュリティに関する社員教育を徹底し、個々人の意識を高めることで、かなりの割合の情報漏洩が防げると言えます。

参照元:【PDF】日本ネットワークセキュリティ協会 資料(https://www.jnsa.org/result/incident/data/2018incident_survey_sokuhou.pdf)

サイバー攻撃などのリスクから、自社を守るためのサイバーセキュリティは、単に脆弱性診断・対策をすれば終わりではありません。システム関連の見直しだけでなく、自社の管理体制の構築や社員教育などへ常に取り組み、回していく必要があります。

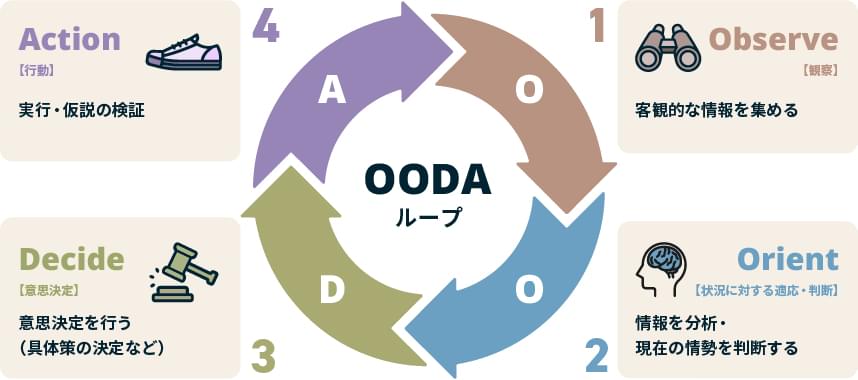

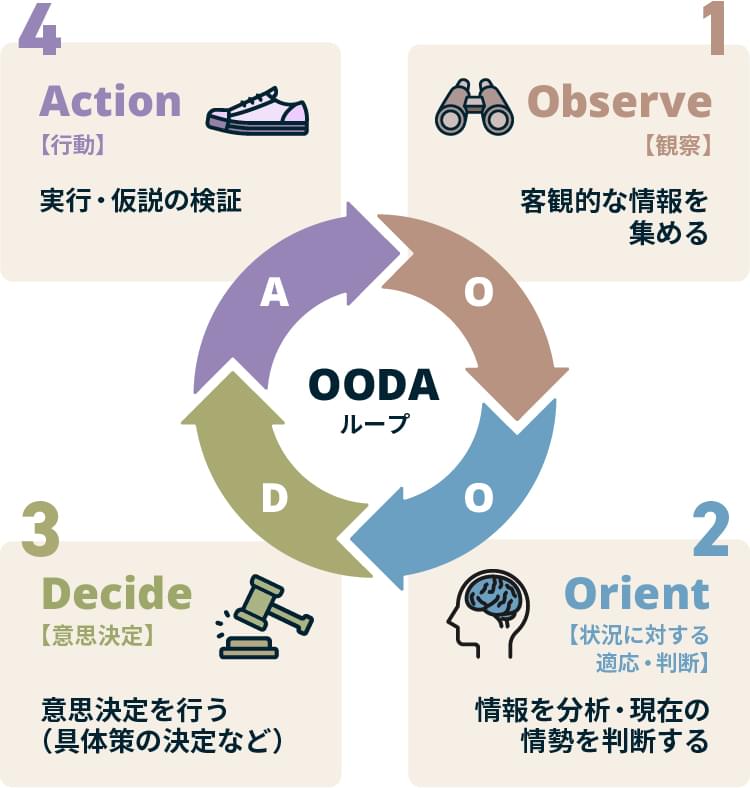

そこで参考になるのがOODAループです。OODAループとは、刻一刻と変化する状況で成果を得るために、ビジネスシーンの多くで使われているフレームワークです。PDCAと比べて状況への即応性に優れ、変化の早い環境に適応した考え方だと言えます。

OODAループは「Observe(観察)」「Orient(状況判断、方向づけ)」「Decide(意思決定)」「Act(行動)」という4つのステップを繰り返す手法です。サイバーセキュリティにおいて企業が取り組むべきことを、このフレームワークに当てはめて、サイバー攻撃の被害対策の専門家であるホワイトハッカーが解説します。

サイバー攻撃へのセキュリティ対策の第1ステップは現在の外部・内部状況の把握とリスク分析です。リスク分析とは攻撃を受けた時に、どんなことが起きるのかを明確にしておくことです。

セキュリティ対策における資産のインベントリ管理とはIT資産の目録や台帳を作成して一元管理することです。インベントリ管理ではハードウェア、ソフトウェア、ライセンスの保有数や期限など幅広く詳細に管理します。

脆弱性とはプログラムやシステム設計上での欠陥のことでセキュリティホールとも呼ばれます。放置すると攻撃者の不正アクセスターゲットになり情報漏洩のリスクが高まります。セキュリティ上のリスクを低くするためには脆弱性診断が必要です。

IAMとも呼ばれるもので、社員や子会社などのIDとアクセス管理を職務に従って適切に行うことがDecide(意思決定)の段階で必要です。具体的にはアクセス制御、ワークフロー構築、認証コントロールなどを行うことにより一元管理ができます。

外部からの悪意のあるサイバー攻撃や内部犯行など不正アクセスや情報漏洩などが起きないようなデータを守る仕組みがデータセキュリティ。データセキュリティを強化することで、機密情報の漏洩やシステムが破壊といった被害の拡大を抑えることができます。

インシデント管理とはサイバー攻撃を受けた際に、原因を特定し、できるだけ早く復旧させるための体制を組んで復旧までを管理すること。そのためにはシステム管理者だけでなく全社員にセキュリティ教育が必要です。

ここでは企業のサイバーセキュリティの実態を知るため、業種別にどんな被害が発生しているのか事例をまとめました。また考えられる課題や対策方法についても解説しています。

情報を管理しているPCなどの設備に対するセキュリティ対策が物理セキュリティです。入退室管理やパソコンのワイヤーロック、防犯カメラの設置など、外部の人が不正に侵入し、PCなどの機器そのものを盗む、個人情報が記載されたものを盗むなどのリスクを軽減する目的で行われます。

セキュリティ診断とも呼ばれている脆弱性診断は、システムやOSなどに脆弱性があるかどうかを確認するセキュリティ対策の中でも基本的なテストです。事前に脆弱性を知ることでセキュリティ上のリスクを見つけ、対策を講じることが出来ます。

Webアプリケーションに既知の脆弱性がないかどうかをチェックするのが、Webアプリケーション診断です。Webアプリケーションの脆弱性を狙った侵入や情報の奪取などを防ぐために脆弱性を知り、必要な対策を行うことが求められます。

ネットワーク診断はネットワーク機器やサーバー、OS、ミドルウェアに既知の脆弱性がないかどうかを確認するテストです。プラットフォーム診断とも呼ばれます。インターネット経由で実施するリモート診断や、拠点内でLAN接続などをして実施するオンサイト診断があり、ネットワークの外側だけでなく内側からも診断を行います。攻撃者の視線に立つ調査を行うのも特徴です。

実際にシステムの脆弱性やセキュリティの不備を狙う、メール添付ファイルからの侵入を試みるなど攻撃者と同様の手口で侵入・改善といった攻撃を行うのがネトレーションテストです。脆弱性診断でカバーできない攻撃に対するリスクを確認することができます。

下記のサイトでは、プロのホワイトハッカーが実際にシステムに侵入を試みるペネトレーションテストサービスを提供している会社について詳しく調査しています。

新たなシステムの開発や脅威の検出のためにペネトレーションテストの実施を検討している場合、一度話を聞いてみるのも手かもしれません。

※外部サイトを開きます。

当サイトは企業の利益向上の伴走をする株式会社Zenkenが、これからより成長を目指す企業へ向けて、サイバーセキュリティーのリスク対策について、専門家であるホワイトハッカーの見解をもとに解説・アドバイスをしています。

企業規模・業種に寄らず、すぐそこまで迫っている

国立研究開発法人情報通信研究機構(NICT)によると、2023年に観測されたサイバー攻撃関連通信は合計5,180億パケットに上り、2016年と比較してサイバーセキュリティのリスクは3倍以上に増えている計算となります。

また、公務や金融業・保険業だけではなく、製造・非製造を問わず、幅広い業種が攻撃対象となっています。さらに、サイバー攻撃は企業規模の大小にかかわらず、対象が拡がっている傾向が見えています。

自社を守るためには早急なサイバーセキュリティリスクの対策が必要だと言えるでしょう。